Sommaire

- La demande de hackers et de cybersécurité augmente de 83 % en 2022

- Qu'est-ce qu'un pirate ?

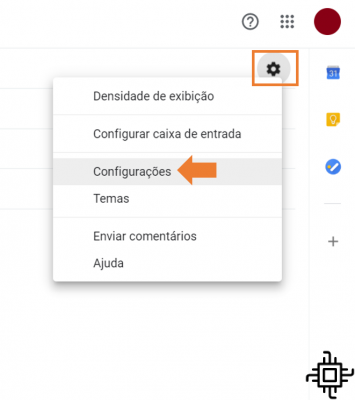

- Comment trouver un hacker fiable ?

- A quoi sert un hacker ?

- Chapeau blanc / Chapeau noir

- Bons services de piratage courants

- Common Evil Hacker Services (et pourquoi ils sont illégaux)

Bien qu'il soit couramment associé à des pratiques illicites et à des individus de nature douteuse, le mot pirate, en fait, fait référence à une sous-culture liée au domaine de la technologie et de l'informatique. Avec l'avènement d'une société de plus en plus interconnectée, l'importance et l'influence des hackers sur le marché du travail se sont accrues au point de devenir une catégorie professionnelle à part entière.

Ainsi, les entreprises du monde entier cherchent à savoir comment engager un hacker pour tenter d'appréhender la contemporanéité numérique et s'adapter aux problématiques de sécurité virtuelle tant de leurs propres actifs que de leurs salariés.

La demande de hackers et de cybersécurité augmente de 83 % en 2022

En Espagne en particulier, les services de piratage ont commencé à être pris plus au sérieux ces dernières années. deuxième donnée de brasscom, l'Association des entreprises des technologies de l'information et de la communication, l'Espagne a un déficit de vingt-quatre mille spécialistes en technologie formés pour travailler avec la cybersécurité - c'est-à-dire que s'il y a un déficit, il y a une demande qui n'est pas satisfaite. Chaque année, l'Espagne forme environ quarante-six mille professionnels de l'informatique, mais ces chiffres sont en deçà des besoins du marché puisque le seuil de rentabilité devrait se situer autour de soixante-dix mille professionnels.

On constate que cette demande est encore loin d'être satisfaite et on pense qu'elle va augmenter. Selon le rapport PwC Digital Trusts Insights, la tendance est que 83% des entreprises en Espagne finiront par devoir augmenter leurs investissements dans la cybersécurité au cours de 2022. Une autre tendance est que les dépenses en cybersécurité augmenteront également d'environ 69%, un pourcentage supérieur au saut de l'année précédente au passé, au cours duquel l'augmentation des investissements des entreprises espagnoles a été de 55%.

Une telle tendance est toujours l'un des effets prolongés de la pandémie de COVID-19. Avec la croissance exponentielle des entreprises exploitées numériquement, il y avait aussi 330 % d'augmentation liée à l'activité de piratage compte tenu de l'adoption généralisée de régimes de télétravail qui n'étaient pas si courants auparavant. Auparavant, les ordinateurs personnels et de travail étaient des machines distinctes, mais il y a une convergence de ces fonctions vers une seule machine, ce qui augmente le flux d'informations et devient une mine d'or pour les pirates malveillants.

Cependant, tous les hackers ne correspondent pas à cette description, car il existe également des professionnels qui travaillent précisément pour éviter l'action des cybercriminels et, comme on l'a déjà vu, c'est un marché qui manque de professionnels. Selon les informations d'Intera, une société de recrutement numérique, il y a eu une croissance de 265 % des revenus de l'action des hackers professionnels, avec une augmentation de 125 % de sa base de clients, notamment en ce qui concerne les grandes enseignes de distribution qui comprennent l'importance de cela. type de service.

Ainsi, constatant les opportunités face à une demande croissante en cybersécurité, on a assisté à l'émergence d'un « marché des hackers » de consultants et de professionnels qui se sont tournés pour combler ce vide. De la même manière, certaines sociétés de recrutement et de ressources humaines se sont spécialisées dans ce domaine, facilitant l'action des entrepreneurs soucieux de la sécurité des systèmes de leur entreprise.

Il est également possible de coopter directement ces pirates, mais l'embauche de tels intermédiaires accélère le processus. Intera, par exemple, s'est spécialisée dans l'attraction des talents au point de garantir 90% d'assertivité et de réduire de 80% le temps de recherche d'un hacker qualifié. Une autre société espagnole spécialisée dans la cybersécurité est Saftec, qui est également spécialisée dans le domaine et propose des services allant de la surveillance des réseaux au droit du numérique.

Ainsi, il est important de comprendre qu'un hacker ne correspond pas toujours à un individu qui agit sur internet en commettant des crimes contre des utilisateurs peu méfiants. En fait, il ne s'agit que d'une catégorie au sein de cette classification qui a à voir avec une sorte de style de vie et de code de conduite qui trouve son origine dans la contre-culture des années 60 et qui a généré des fruits qui sont récoltés à ce jour sur le marché professionnel.

Qu'est-ce qu'un pirate ?

L'idée de ce qu'est un hacker et de ce qu'on peut appeler un "la culture des pirates» remonte aux années 60, issu d'un groupe de passionnés d'informatique du Instituto de Tecnologia Massachusetts (le MIT) appelé Club de modélisme ferroviaire. Ayant abrité des noms célèbres dans le domaine de la technologie, tels que Steve Russell (responsable de la création Spacewar, le premier jeu vidéo largement distribué), le TMRC était une sorte de refuge pour un groupe de passionnés de technologie où ils pouvaient développer leurs compétences.

C'est dans ce club que le terme "entaille» a émergé pour définir l'activité de modification des ordinateurs et des systèmes afin d'améliorer leurs fonctions. Plus que cela, le piratage est devenu une sorte de mode de vie, une idéologie à suivre, avec son propre code d'éthique. Selon Steven Levy dans Hackers : héros de la révolution informatiquel (1994), les ordinateurs peuvent changer nos vies pour le mieux et, par conséquent, devraient être accessibles librement et de manière illimitée, tout comme l'information.

Les pirates informatiques pensent que des leçons essentielles peuvent être tirées du système de fonctionnement du monde en démontant les composants, en voyant comment ils fonctionnent et en utilisant ces connaissances pour créer des choses nouvelles et plus intéressantes.

LÉVY, Étienne. Hackers : héros de la révolution informatique. New York : Dell Publishing, 1994, pages 32-33, traduction libre.

Pour eux, l'informatique est le reflet du monde (et vice versa), et l'objectif principal d'un hacker est l'amélioration constante de tous les systèmes, en recherchant toujours les failles et en essayant de les résoudre. C'est comme si c'était un instinct primaire d'essayer de corriger les erreurs et de rechercher des systèmes toujours plus parfaits. Pour les hackers, ce type de pratique s'apparente à une production artistique, chaque individu ayant sa propre logique de programmation, une sorte de signature.

Un autre aspect important de la culture des hackers est que, pour améliorer les systèmes, les hackers visent également à s'améliorer et à prouver leur propre qualité à leurs pairs, en montrant leur expertise et leurs compétences uniques et en se révélant être les meilleurs des hackers. La valorisation d'un hacker au sein d'une communauté est indifférente à son sexe et à son âge, tant qu'il est bon. MafiaBoy, l'un des hackers les plus notoires au monde et connu pour avoir fait tomber des sites Web de grandes marques telles que Yahoo et CNN alors qu'il n'avait que 15 ans au moment de l'acte, explique une situation applicable à une telle caractéristique du hacker culture qui lui est arrivée :

Je suis littéralement entré dans l'un des salons de discussion et j'ai dit: «Je vais vous montrer que je peux le faire. Faites-moi la liste des réseaux que vous considérez comme les plus puissants du monde et je les éliminerai. Plusieurs suggestions ont été envoyées, dont le réseau CNN. Alors j'ai dit: "D'accord, CNN? Rejoignez CNN en 30 secondes », puis CNN était en panne, y compris 1.500 XNUMX autres sites hébergés sur les serveurs de l'entreprise. La motivation était d'effrayer et de faire en sorte que tous les autres hackers sur IRC se soumettent d'une manière ou d'une autre.

MafiaBoy, dans une interview exclusive avec Techlifers

Selon code d'éthique des hackers, toutes les informations doivent être gratuites. Généralement lié à ce « commandement », il en existe un autre qui incite à incrédulité envers les autorités et promotion de la décentralisation, car souvent l'idée que ces informations sont constamment monopolisées par des personnalités considérées comme des autorités et que la meilleure façon de maintenir un système dans lequel l'information peut circuler librement est précisément des systèmes ouverts sans autorités limitantes. C'est précisément dans l'interprétation ambiguë de cet idéal que surgissent les conflits sur la nature de la communauté des hackers.

Comment trouver un hacker fiable ?

Engager un hacker, il faut, dans un premier temps, prendre quelques soin. Comme nous l'avons vu, la question de la certification est importante, mais il faut aussi tenir compte de la nature de qui on veut embaucher. Après tout, nous ne pouvons pas confier notre cybersécurité à n'importe qui, n'est-ce pas ?

Bien que ce soit une idée courante de stéréotype que "les pirates vivent sur le Dark Web", ou même qu'ils n'acceptent que les paiements en bitcoins parce qu'ils sont difficiles à suivre les monnaies virtuelles et autres, de telles idées, lorsqu'elles sont observées dans la vie réelle, sont considérablement problématiques et peuvent à juste titre déclencher une alerte. , car les « bons » hackers n'ont pas besoin de se cacher derrière ce type de gimmick. Après tout, ce que nous voulons n'a rien d'illégal.

C'est parce que prendre des précautions n'est rien en dehors de la loi. Si vous pensez que votre entreprise est vulnérable ou même soupçonne déjà qu'il y a quelque chose qui ne va pas, soupçonnant que les systèmes ont déjà été victimes de activité suspecte - sur le compte de se bloque, lenteur, fichiers qui disparaissent, fichiers vestigiaux sans justification — ce serait peut-être une bonne idée d'aller trouver quelqu'un qui peut faire un diagnostic.

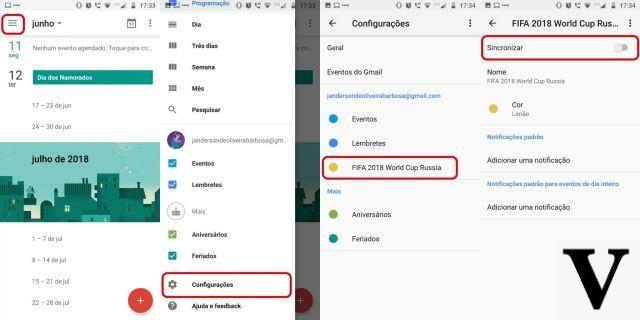

Ainsi, en termes de des pratiques complètement légalisées, il n'est pas nécessaire de creuser profondément dans le monde souterrain d'Internet. Une simple recherche de sites de services sur le net peut grandement faciliter cette pratique. L'un d'eux, par exemple, est le GetNinjas, un portail qui vise à faire le lien entre les fournisseurs de services et ceux qui en ont besoin. Sur le site lui-même, il y a la catégorie "services informatiques", ce qui peut correspondre à la quête d'un expert en cybersécurité.

Il est également possible de trouver ces professionnels directement dans les centres de formation. Par exemple, l'Espagne a le Académie Hackaflag, une plateforme spécialisée dont la mission est de développer les professionnels de l'informatique dans le domaine de la cybersécurité. Ils ont eux-mêmes une méthode appelée « In Company« , qui met les services de leurs pupilles à la disposition des entreprises qui en ont besoin. Sur leur site internet il y a un onglet contact, qui montre qu'ils sont ouverts à ceux qui ont ce type de besoin.

De plus, nous avons déjà mentionné deux entreprises axées sur la cybersécurité dans ce même rapport, comme Intera et Saftec. En tant que spécialistes, ils peuvent proposer les meilleures actions et services en fonction des besoins de l'entreprise, dans un Coutume. La communication est donc très importante. Les coûts, quant à eux, varieront évidemment en fonction de la spécificité et de l'étendue du service. Le processus d'embauche peut également varier en fonction de la politique de l'intermédiaire ou du pirate en question.

Notez que certains services qui semblent nécessiter un piratage spécialisé peuvent parfois être résolus de manière plus pratique. Une pirate peut identifier un téléphone portable cloné, mais des mesures peuvent être prises en signalant la méfiance directement à l'opérateur mobile. Dans des occasions comme celles-ci, le pirate lui-même recommandera également ce type d'action, en plus de suggérer de changer les mots de passe, de configurer une connexion en deux étapes et autres. pratiques courantes de sécurité en ligne. Bien sûr, l'avis d'un tel expert est toujours important, s'il est possible et disponible.

Il est à noter que intrusions sur les réseaux sociaux, tels que Facebook, Instagram ou LinkedIn, ou la collecte irrégulière d'informations auprès de quelqu'un, les attaques contre la sécurité numérique relèvent d'un individu, tel que protégé par la loi générale sur la protection des données et le cadre des droits civils pour Internet. Ce sont donc des pratiques illégales. Il en va de même pour les intrusions contre les sites Web et les serveurs en ligne. Nous n'avons même pas besoin d'entrer dans les détails des informations bancaires, n'est-ce pas ?

A quoi sert un hacker ?

Communément classés comme spécialistes des technologies et des systèmes, les hackers ont pour rôle de comprendre notre société de plus en plus interconnectée et d'aider à la construire et à la maintenir de manière sûre et optimisée. Les pirates voient le monde comme des systèmes et voient donc toujours des possibilités d'amélioration.

Considérant que la société vise une migration constante vers les environnements numériques, il est important que nous ayons des spécialistes de ces systèmes afin que les gens ordinaires, sans intérêt pour ce type de connaissances, puissent se sentir en sécurité et protégés.

C'est de là que vient cette dichotomie. Les hackers ont une fonction sociale de plus en plus importante et présente dans notre quotidien, même si souvent on ne les voit pas agir de manière pratique et même finir dans l'actualité pour des pratiques illicites et immorales. Cependant, il y a ceux qui se soucient et se soucient d'une société interconnectée pacifique à l'abri des menaces, même des pirates informatiques malveillants.

Chapeau blanc / Chapeau noir

La façon dont le Hacker Code of Ethics est interprété par la communauté est assez variée, ce qui fait que les hackers eux-mêmes finissent par être catégorisés dans différentes définitions selon leur manière d'agir.

Le hacker qui correspond à une vision stéréotypée négative, celui qui est responsable d'envahir les systèmes vulnérables à la recherche d'informations d'autrui et qui favorise le désordre du réseau est habituellement appelé Black Hat (the black hat hackers, en traduction libre), puisqu'il justifie ses actions illicites par le commandement de la décentralisation de l'autorité et de la liberté informationnelle, même si elle est liée à des informations privées. Ce sont toujours des hackers, mais ils ne représentent toujours pas l'ensemble de cette sous-culture. Parfois, ils sont aussi appelés craquelins.

Kevin Poulsen, par exemple, était un Black Hat Hacker notoire dans les années 80 connu sous le nom de « Hannibal Lecter of Hackers ». Devenu célèbre pour avoir piraté les lignes téléphoniques des stations de radio pour gagner une voiture. Aujourd'hui, il est à la retraite et, après sa sortie de prison, il est devenu journaliste spécialisé dans les technologies.

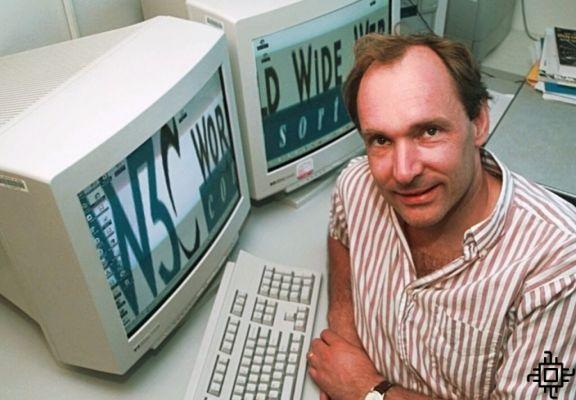

D'autre part, les pirates Chapeau blanc (hackers au chapeau blanc) sont ceux qui se préoccupent de construire des systèmes de plus en plus sûrs. De ce point de vue, il est généralement chargé de rechercher les failles dans les systèmes pour soit avertir les responsables (de manière discrète), soit les résoudre dans leur intégralité. Des noms bien connus sur le marché, tels que Steve Wozniak, co-fondateur d'Apple, Tim Berners-Lee, responsable du protocole WWW, et des membres classiques du TMC, tels que Steve Russell, sont considérés comme White Hat.

En plus de ces deux, il existe également une sorte de terrain d'entente appelé Chapeau gris (hackers gris), qui identifient généralement les défaillances du système et récupèrent les données qui s'y rapportent, mais ne commettent pas réellement de crimes. Un cas très paradigmatique et lié à Grey Hat a eu lieu en février 2021, lorsque le ministère de la Santé a été envahi par un pirate informatique qui a simplement laissé un message avertissant publiquement des défaillances du système et laissant un ultimatum indiquant que le prochain attaquant pourrait ne pas être aussi gentil que lui. .

Des mois plus tard, en décembre, le même ministère de la Santé a été la cible d'une nouvelle attaque de pirates informatiques. Apparemment, sans écouter les conseils de Grey Hat il y a des mois, un autre groupe a envahi le système et a fini par détourner les données des utilisateurs faisant référence à ConectSUS, supprimant le site et ne laissant qu'un avertissement. Considérant qu'une telle attaque met en péril la sécurité nationale et commet donc un crime, elle pourrait bien être qualifiée d'action Black Hats.

Une curiosité : ce classement est issu d'une convention de vieux westerns où les gentils se reconnaissaient précisément par le chapeau de cowboy blanc, tandis que les méchants étaient rapidement identifiés par le chapeau noir.

Bons services de piratage courants

Le ministère de la Santé a même été averti par un Grey Hat Hacker de la vulnérabilité du système, n'est-ce pas ? Théoriquement, la prochaine étape à suivre par les responsables du ministère de la Santé était de vérifier l'intégrité des systèmes concernés. Pour cela, l'idéal était d'engager des hackers professionnels et des experts pour trouver les failles présentes dans le système puis les corriger pour éviter les conséquences potentielles si les vulnérabilités sont exploitées.

Ainsi, les White Hat Hackers sont considérés comme les bons gars chargés d'identifier les failles ouvertes potentielles, puis de les combler. Cette pratique se fait non seulement en analysant le système et en signalant ces failles, mais aussi en forçant des intrusions - évidemment programmées et préalablement signalées à leurs sous-traitants - afin de simuler le contexte et les variables existant dans une attaque réelle.

C'est pourquoi un "bon" hacker doit également avoir une excellente connaissance des tactiques considérées comme illégales, car il doit toujours avoir une longueur d'avance sur ceux qui ont des intentions moins nobles. La connaissance du fonctionnement des logiciels malveillants et autres virus est importante car elle peut empêcher le système, qui peut être reprogrammé pour se comporter de manière plus sûre face à l'adversité.

En plus de comprendre les systèmes au niveau technique, les hackers professionnels White Hat doivent également avoir des connaissances en ingénierie sociale, c'est-à-dire se référer à la compréhension comportementale des employés mêmes d'une entreprise pour laquelle il travaille et vérifier l'intégrité.

O facteur humain porte encore une grande part de responsabilité dans les éventuelles violations pouvant survenir dans les systèmes d'une entreprise. C'est pourquoi les pirates eux-mêmes mènent des campagnes d'e-mails frauduleux - encore et encore, ciblant toujours avec l'autorisation de l'entrepreneur - pour pouvoir identifier les faiblesses des employés eux-mêmes, qui finissent par avoir du mal à différencier un vrai e-mail d'un e-mail nuisible.

Cela a également beaucoup à voir avec l'ingénierie sociale, une branche de la sécurité de l'information qui implique une manipulation émotionnelle et psychologique pour acquérir des données considérées comme confidentielles, souvent accueillies par la conversation et la persuasion.

On constate que cette recherche incessante des failles d'un système correspond encore aux interprétations du code de déontologie hacker institué par le Tech Model Railroad Club. Après tout, les pirates travaillent pour améliorer continuellement les systèmes afin de les rendre de plus en plus efficaces - et la composition systématique d'une entreprise est faite non seulement par les ordinateurs, le code et l'équipement technologique, mais aussi par les personnes qui les utilisent.

Dans un exemple pratique et au sein de la sphère gouvernementale, par exemple, les White Hackers sont couramment recrutés par les Tribunal électoral supérieur de participer à la conduite du Test de Sécurité Publique (TPS) dans le but de simuler de manière contrôlée les conditions d'une élection et de tenter d'identifier les défaillances potentielles des systèmes en réalisant divers tests liés aux machines à voter électroniques.

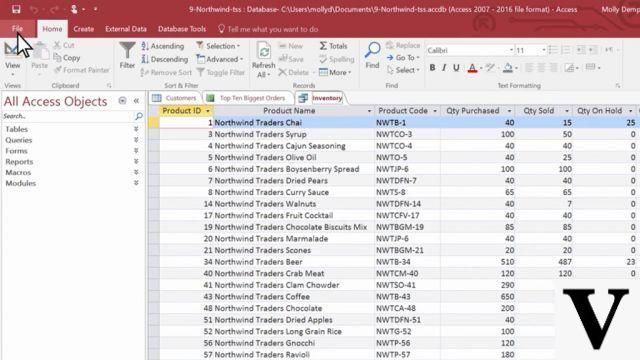

Il convient de noter que la compréhension informatique n'est pas exactement la seule condition requise pour devenir officiellement un White Hacker ou un hacker professionnel. Il faut être fiable et, pour cela, il existe des certifications qui peuvent être conférées par des organismes respectés pour ceux qui ont l'intention de suivre cette voie. LA Conseil EC, par exemple, est un organisme spécialisé en cybersécurité axé sur le commerce électronique et est qualifié pour délivrer ce type de diplôme. LA Piratage ultime de Foundstone, de McAfee, est une autre entité qui a même été pionnière dans l'octroi de ce type de certification.

Common Evil Hacker Services (et pourquoi ils sont illégaux)

Alors que White Hat vise à renforcer les systèmes, Black Hat vise exactement le contraire, exploitant les failles du système à leur propre profit dans des activités considérées comme illégales, configurées comme des cybercrimes. Comme pour tout crime, il existe des lois déterminant ce que sont les activités illégales et, de ce point de vue, un cybercriminel, même se trouvant dans un environnement réseau qu'il croit avoir conquis, reste susceptible car c'est une personne physique qui répond aux lois d'un pays dont vous êtes citoyen.

Par exemple, la sécurité des informations numériques d'un citoyen est garantie par la loi correspondant à la Droit civil de l'Internet, promulguée en 2014 et qui, malgré quelques controverses, était considérée comme pionnière en matière de politiques liées aux réseaux et à l'environnement virtuel dans son ensemble. Étant donné que le cadre des droits civils pour Internet est une loi qui garantit la confidentialité de nos données, les tentatives d'invasion peuvent être considérées comme un crime en vertu de la loi espagnole. Il en va de même pour le Loi générale sur la protection des données.

Outre les objectifs finaux qui peuvent être vus comme louches, les moyens utilisés par Black Hat sont également sujets à jugement. Par exemple, visant le minage de crypto-monnaies, il n'est pas rare d'envahir des ordinateurs tiers afin d'installer des scripts de minage à l'insu de l'utilisateur, en utilisant les machines d'autres personnes à son profit.

À cette fin, il est courant que les Black Hat Hackers profitent de codes et de scripts envahissants (tels que Les chevaux de Troie et d'autres Malware) en désaccord avec les termes et conditions des systèmes d'exploitation qui assument également le rôle de garantir la sécurité de l'utilisateur (comme si le non-respect de la législation propre de l'État n'était pas une raison suffisante).

Il en va de même pour ceux qui maintiennent des pages destinées à des pratiques illégales, allant de la mise à disposition de contenus piratés à la vente de drogue ou à l'entretien de réseaux de matériel pornographique illicite, qui doivent constamment rester hors la loi pour que les responsables ne se fassent pas prendre et puissent garder leur business underground - opérant souvent sur des réseaux parallèles comme le Deep Web et le Dark Web.

Il est à noter que le ingénierie sociale eo phishing – les e-mails frauduleux et les sites Web qui se font passer pour officiels – sont également des méthodes utilisées par les black hats, en particulier les plus sans méfiance.

C'est pourquoi, en fin de compte, la cybersécurité est un sujet de plus en plus discuté et pris en compte dans notre monde interconnecté d'aujourd'hui, que ce soit dans des situations qui impliquent des petites ou des grandes entreprises, qui impliquent le citoyen en tant qu'individu ou des organismes gouvernementaux importants.

Lire aussi

Marcus Hutchins est un hacker connu pour avoir trouvé une faille dans le puissant virus Wannacry, mais cet exploit a mis en évidence son histoire de chapeau noir et l'a portée à l'attention des autorités. Vérifiez votre histoire.

Sources : Forbes, Pandasecurity, CNN, New York Times, PrimeIt, UFSC, Brasscom